Während der geplanten Ausfallzeit, die sich am 27. Februar ereignete, haben wir hart daran gearbeitet, unsere physische Sicherheit zu verbessern und Paketverluste zu reduzieren. Jetzt ist es an der Zeit, darüber zu sprechen, wie die physische Sicherheit aktualisiert wurde und was dies für die Verbesserung unserer Dienstleistungen bedeutet.

Wie Sie alle wissen, liegt unser Hauptaugenmerk, abgesehen von unserer Verfügbarkeitsgarantie und einer schnellen Verbindung, weiterhin auf der Sicherheit unserer Benutzer. Wir streben das höchste Sicherheitsniveau an, sowohl physisch als auch in Bezug auf die Software.

Wir haben darüber geschrieben, wie wichtig eine starke physische Sicherheit ist und welche Art von physischer Sicherheit wir seit Oktober 2014 verwenden. Jetzt gehen wir bei der physischen Sicherheit noch einen Schritt weiter.

Früher hatte jeder Server in Stockholm ein USB-Flash-Laufwerk, das das Betriebssystem in den RAM-Speicher lud. Sie können dies auf einem der vielen Bilder sehen, die wir im Januar hochgeladen haben.

Seit der Aktualisierung am 27. Februar haben unsere Server keinen permanenten Speicher mehr installiert. Mit anderen Worten, es gibt keine Festplatten, keine USB-Flash-Laufwerke und keine CDs in unseren Servern. Es gibt keinen Speicherplatz auf dem Server, es gibt also keine Möglichkeit, Daten zu speichern, die nach einem Neustart erhalten bleiben können. Dadurch sind unsere Server völlig sicher, falls jemand versucht, physisch an ihnen herumzubasteln.

Wie funktionieren die Server ohne Speicher?

In jedem Rechenzentrum haben wir einen Server, den wir "Boot-Server" nennen. Der Boot-Server enthält alle unsere Live-Bilder. Diese enthalten überhaupt keine sensiblen Informationen, aber die Partition, auf der die Live-Bilder gespeichert werden, ist immer noch mit XTS-AES mit 512-Bit-Schlüsseln verschlüsselt.

Die Live-Bilder sind maßgeschneiderte Versionen von Debian. Um die Geschwindigkeit und Sicherheit unseres Dienstes zu erhöhen, haben wir alles Ã?berflÃ?ssige entfernt und den Kernel angepasst, um die Anzahl der Kernel-Module zu minimieren. Viele Schwachstellen rühren von unnötigen Modulen her, die in der Standardversion des Kernels enthalten sind.

Die Standardversion von Debian erreicht etwa 1 GB. Unsere abgespeckte Version liegt bei 188 MB (etwa 210 MB mit Kernel und Modulen). Mit anderen Worten, wir haben etwa 80% aller Pakete entfernt, wodurch das Risiko von Verwundbarkeiten deutlich minimiert wird. Das bedeutet, dass alle SATA-Controller und USB-Ports inaktiv sind, da unsere angepasste Version von Debian diese Funktionalität nicht enthält.

Jede Nacht werden kritische Sicherheitsupdates automatisch ausgeführt. Diese Updates werden im RAM gespeichert, da es keine HDD/SSD gibt. Um unsere Sicherheit, Effektivität und Leistung zu verbessern, überprüfen wir kontinuierlich unsere Live-Bilder.

Die Server werden in PXE (Preboot Execution Environment) gebootet und laden das korrekte Live-Image über NFS (Network File System) von unserem Boot-Server herunter. Da die Live-Bilder lokal gebootet und durch eine Prüfsumme verifiziert werden, verlässt der Datenverkehr niemals unsere Rackschränke. Auf diese Weise verhindern wir jegliches Herumbasteln am Betriebssystem, selbst wenn jemand versuchen würde, einen MITM-Angriff durchzuführen.

Wenn die Live-Bilder heruntergeladen und verifiziert sind, wird das gesamte Betriebssystem in den RAM-Speicher kopiert. Alles, was im Betriebssystem geschieht, bleibt im RAM-Speicher und erreicht nach einem Neustart niemals Medien, die Informationen speichern können. Da wir glauben, dass es besser ist, auf Nummer sicher zu gehen, setzen wir nach wie vor ein hohes Maß an Softwaresicherheit ein, auch wenn keine Informationen gespeichert werden können.

Unsere Server verwenden auch die neueste Version von Tresor und grsecurity. Tresor speichert den geheimen Schlüssel im CPU-Register und stellt so sicher, dass keine AES-Zustände jemals den RAM-Speicher berühren. Das bedeutet, dass es im Falle eines CBC (Cold Boot Attack) für niemanden möglich ist, auf sensible Daten zuzugreifen.

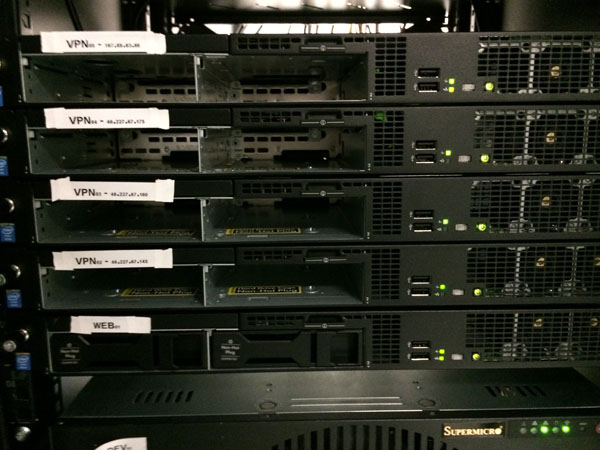

Bilder von den Servern

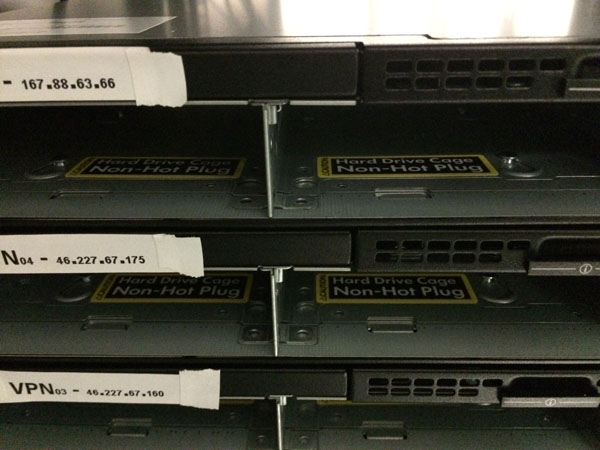

Wie wir bereits erwähnt haben, haben wir im Januar Bilder von unseren Servern hochgeladen. Wie Sie auf den Bildern sehen können, hatten wir das Chassis nicht von den Servern entfernt. Wir hatten keine Festplatten in diesen Gehäusen, aber jetzt haben wir das Gehäuse entfernt und ein paar neue Fotos gemacht.

Die Vorderseite der Server in Stockholm

Ein genauerer Blick auf die Vorderseite der Server

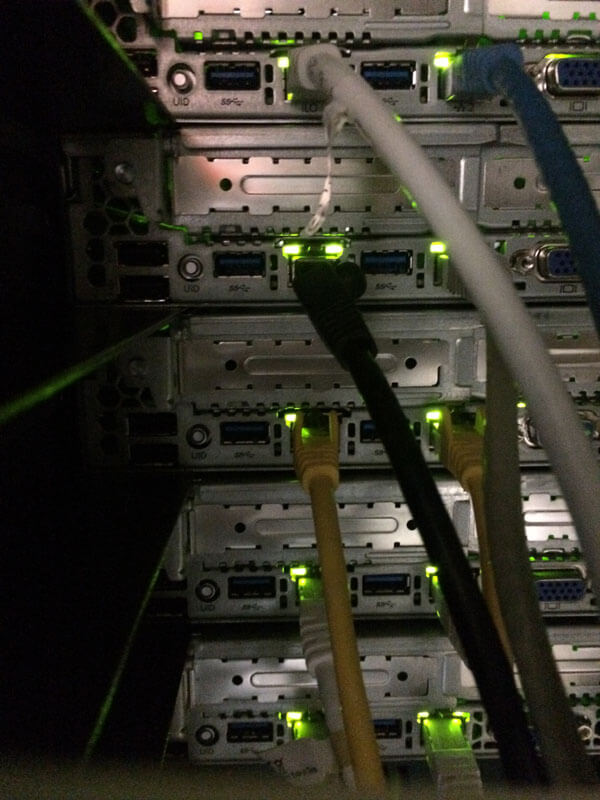

Die Rückseite der Server in Stockholm

Wie Sie sehen können, sind keine Festplatten oder USB-Flash-Laufwerke an die Server angeschlossen. Soweit uns bekannt ist, kann kein anderer VPN-Anbieter diese Art von physischer Sicherheit bieten. Wir haben große Anstrengungen unternommen, um ein solch hohes Sicherheitsniveau zu gewährleisten, und wir sind sehr froh, dass wir unter allen VPN-Diensten wahrscheinlich die beste Sicherheit haben, die es gibt.

Angesichts der Kombination aus physischer und Software-Sicherheit und unserer Rechtsschutzversicherung sind wir der Meinung, dass es keine andere Möglichkeit als OVPN gibt, wenn Ihre persönliche Integrität auf dem Spiel steht.

Schauen Sie sich unbedingt auch unsere Infrastruktur in Frankfurt am Main an, wo wir ein Blade-System ohne Festplatten eingesetzt haben.

David Wibergh