OVPN lanserte nylig WireGuard som en VPN-protokoll i USA, Göteborg, Sundsvall og Frankfurt da vi er imponert over VPN-protokollen og mener at det er flere fordeler med den. Distribusjonen vår vil fortsette de neste ukene og månedene til alle VPN-servere kjører WireGuard.

WireGuard fører ofte til økte hastigheter og lavere ventetid når du bruker de moderne krypteringsalgoritmene Curve25519 og ChaCha20.

Det er flere store forskjeller mellom WireGuard og OpenVPN-protokollen, som OVPN har brukt siden 2014. Noen av forskjellene er:

- Hvordan WireGuard autentiserer brukere

- WireGuard er en nyere protokoll og fremdeles under aktiv utvikling

- WireGuard bruker statiske IP-adresser i stedet for dynamiske

- VPN-servere kan ikke dele sertifikater, (noe som betyr at belastningsbalansering og bassengadresser ikke fungerer)

Forskjeller mellom OpenVPN og WireGuard

La oss gå gjennom forskjellene, konsekvensene og hva OVPN har gjort for å sikre integriteten til våre kunder.

Hvordan WireGuard autentiserer brukere

OpenVPN kan bruke brukernavn og passord som en godkjenningsmetode, men også sertifikater. OVPNs implementering av OpenVPN bruker legitimasjon for å autentisere brukere.

WireGuard bruker nøkkelpar, spesielt en privat nøkkel og offentlig nøkkel. Den private nøkkelen er privat og skal aldri deles med noen andre, men den offentlige nøkkelen er det enheten din bruker for å autentisere med VPN-serverne våre, og kan derfor sees litt som et brukernavn.

Den offentlige nøkkelen blir sendt til VPN-serverne våre, og i tillegg til autentisering, brukes den også til å kryptere trafikken mellom enheten din og VPN-serveren. Detaljert informasjon om dette finner du i WireGuard whitepaper, under seksjonen Cryptokey Routing.

WireGuard er ny og fortsatt under aktiv utvikling

Inntil nylig dukket følgende opp på WireGuards nettsted:

WireGuard er ennå ikke fullført. Du bør ikke stole på denne koden. Det har ikke gjennomgått riktig grad av sikkerhetsrevisjon, og protokollen kan fortsatt endres. Jobber fremdeles mot en stabil 1.0-utgivelse, men den tiden har ennå ikke kommet.

Advarselen er fjernet og WireGuard blir inkludert i Linux Kernel 5.6, som er veldig store nyheter da det er et tydelig tegn på at WireGuard er stabil og sikker.

Statiske IP-adresser brukes i stedet for dynamiske

For øyeblikket krever WireGuard at hvert nøkkelpar (som kan sees på som en enhet) tildeles en statisk intern IP-adresse. Dette fungerer uten problemer for mindre installasjoner, men kan fort bli komplisert når titusenvis av kunder trenger å koble til. Utvikling pågår for en modell kalt wg-dynamic, men den er ennå ikke ferdig.

Vi er enige med WireGuard-utviklingsteamet om at bruk av statiske IP-adresser ikke er et stort problem så lenge det administreres godt, eller som de skriver:

Siden en server må kjenne hver av klientens offentlige nøkler på forhånd, er det ikke latterlig å samtidig tilordne en unik link-lokal IP-adresse til den klienten.

VPN-serverne kan ikke dele sertifikater

Akkurat som brukere genererer et nøkkelpar, gjør VPN-serverne det også. Hver VPN-server har en offentlig nøkkel, samt en privat nøkkel. WireGuard-konfigurasjonsfilene inneholder de offentlige nøklene som våre VPN-servere har.

Siden hver VPN-server trenger sitt eget nøkkelpar, er det ikke mulig å opprette en konfigurasjonsfil som kan kobles til flere forskjellige VPN-servere. Hver konfigurasjonsfil kan bare brukes til å koble til en bestemt VPN-server, og det er derfor OVPN-konfigurasjonsgeneratoren for WireGuard viser alle VPN-servere hver for seg i stedet for en enkelt konfigurasjonsfil per region.

WireGuard fra et integritetsperspektiv

WireGuard er ikke bygget med tanke på anonymitet. Men det samme gjelder OpenVPN, og det er grunnen til at OVPN gjorde flere endringer å sikre integriteten til våre kunder når de kobler seg til våre OpenVPN-servere.

For øyeblikket er vi klar over tre problemer når det gjelder WireGuard. Det kan være flere, eller nye kan komme i fremtiden, ettersom WireGuard fortsatt er under aktiv utvikling.

Kundenes IP-adresser lagres i VPN-serverens minne for alltid

På våre VPN-servere kan vi se følgende informasjon for tilkoblede enheter:

peer: W+8RzDtH8PZ970K78BL48xwTq1UlFrNWPo0C7/OFugQ=

endpoint: 217.64.148.10:19223

allowed ips: 172.18.13.3/32, fd00:0:1337:cafe:1111:1111:d4b9:b6dc/128

latest handshake: 17 hours, 31 minutes, 2 seconds ago

transfer: 13.45 MiB received, 62.14 MiB sent

WireGuard knytter kundens IP-adresse (endpoint) til den offentlige nøkkelen (peer). Alle VPN-protokoller gjør dette, ellers vet ikke VPN-serveren hvor de krypterte pakkene skal sendes. Det som er annerledes, er at WireGuard ikke sletter kundenes IP-adresser når de ikke lenger er aktive, men denne informasjonen lagres i VPN-serverens minne for alltid.

For å avhjelpe dette har vi programmert VPN-serverne våre slik at brukerinformasjon ikke lagres for alltid i VPN-serverens minne. Brukere som ikke har hatt nøkkelutveksling de siste tre minuttene, blir fjernet, noe som betyr at vi har så lite informasjon som mulig:

peer: W + 8RzDtH8PZ970K78BL48xwTq1UlFrNWPo0C7/OFugQ=

allowed ips: 172.18.13.3/32, fd00:0:1337:cafe:1111:1111:d4b9:b6dc/128

Som et resultat kan OVPN ikke lenger se når kundene våre sist ble koblet til, eller våre kunders IP-adresser. Våre WireGuard VPN-servere inneholder derfor så lite informasjon som mulig for å sikre at WireGuard fungerer.

WireGuard tildeler ikke dynamiske IP-adresser

Som tidligere nevnt krever WireGuard at statiske IP-adresser brukes.

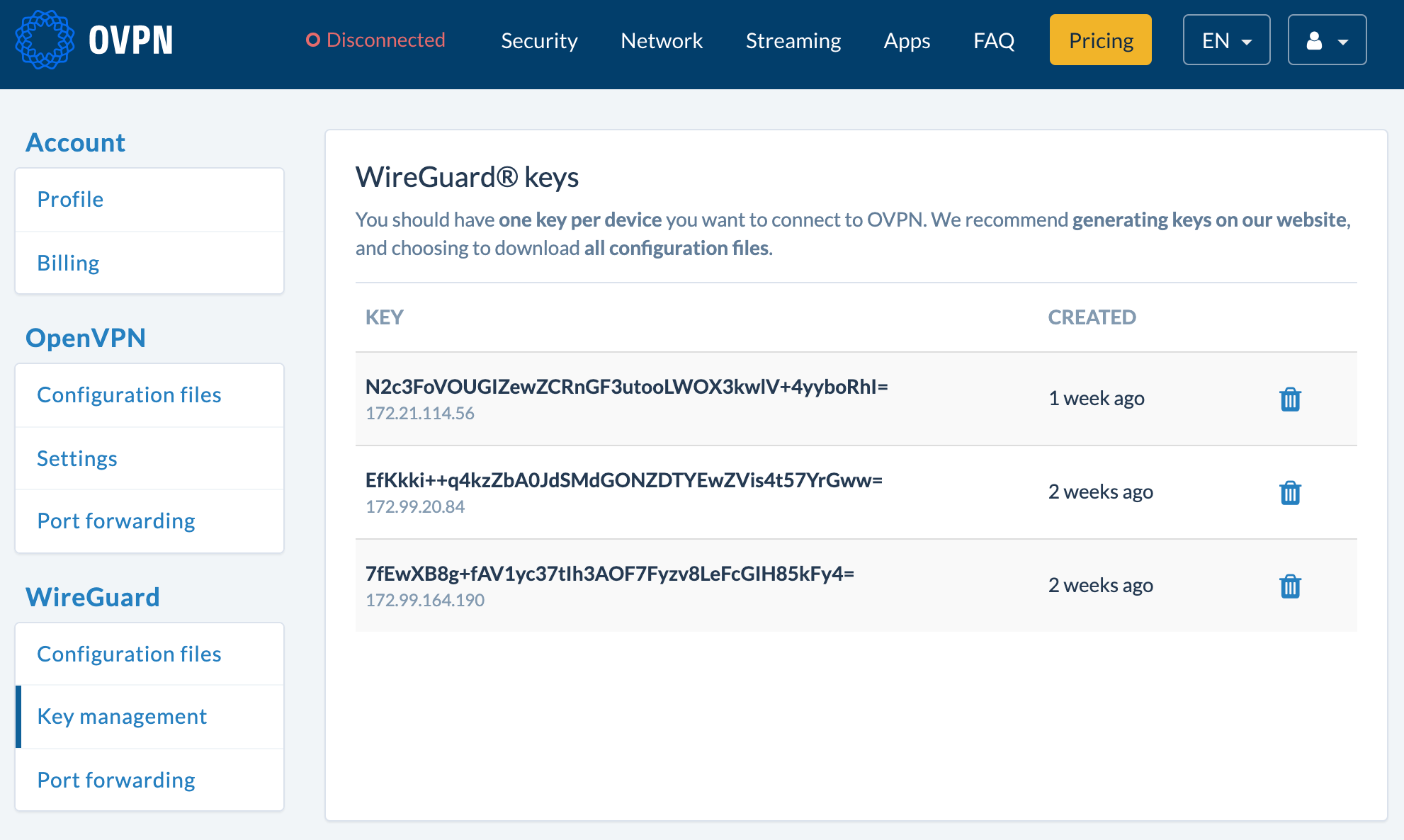

OVPN har løst dette gjennom WireGuard konfigurasjonsgenerator. Når nøkler genereres, eller en offentlig nøkkel limes inn, tilordner vi automatisk en intern statisk IP-adresse for nøkkelparet. Det er mulig å se det på nøkkeladministrasjonsfanen for kontoen din:

Når konfigurasjonsfilene lastes ned, er IP-adressen inkludert, og den blir automatisk reservert og sendt med den offentlige nøkkelen til alle VPN-servere.

Uten dynamiske IP-adresser kan brukere spores under visse omstendigheter

En intern IP-adresse skal aldri være synlig på Internett. Imidlertid kan WebRTC lekke den interne IP-adressen, og det er grunnen til at nettleserutvidelsen blokkerer denne funksjonaliteten i WebRTC.

Du kan teste om du har noen WebRTC-lekkasjer. WebRTC-testen utføres automatisk hver gang du besøker dashbordet, i tillegg til en DNS-lekkasjetest.

Hvis den interne IP-adressen imidlertid er synlig på Internett, og den aldri endres, kan den under visse omstendigheter muliggjøre sporing av brukere.

I tillegg til å blokkere WebRTC, er det mulig å nøytralisere problemet ved å rotere IP-adresser. For å rotere IP-adresser, må du for øyeblikket fjerne den eksisterende WireGuard-nøkkelen fra profilen din og generere en ny nøkkel, siden du også vil bli tildelt en ny intern IP-adresse.

Når WireGuard er integrert i OVPNs spesialbygde desktop-klient, vil vi bygge inn støtte for roterende nøkler - og dermed også IP-adresser - automatisk hver sjuende dag. Vår nåværende prognose er at WireGuard-integrasjonen vil være klar til sommeren.

Hva noen VPN-leverandører feilaktig sier om WireGuard

OVPN er ikke den eneste VPN-tjenesten som kjører WireGuard, det er også noen få andre. Noen VPN-tjenester har imidlertid eksplisitt uttalt at de ikke vil bruke WireGuard på grunn av noen få årsaker.

Perfect Privacy skriver:

WireGuard har ingen dynamisk adresseadministrasjon, klientadressene er faste. Det betyr at vi må registrere alle aktive enheter fra våre kunder og tildele de statiske IP-adressene på hver av våre VPN-servere. I tillegg må vi lagre det siste påloggingstidspunktet for hver enhet for å gjenvinne ubrukt IP-adresse. Våre brukere kunne da ikke koble til enhetene dine etter noen uker fordi adressene ville blitt tildelt på nytt.

De hevder at de trenger å lagre et tidsstempel for når hver kunde sist ble koblet til, for å "gjenopprette" IP-adresser. Vi forstår ikke deres resonnement bak dette, da det slett ikke er nødvendig.

Vi tildeler en tilfeldig IP-adresse i området 172.16.0.0/12 til våre kunder, noe som betyr at vi har omtrent en million mulige IP-adresser som kan tildeles. Det er mer enn nok for å dekke våre behov. Ingen tidsstempel trenger å opprettes i det hele tatt for å "gjenopprette" IP-adresser.

VPN.ac nevner:

Av design er WireGuard ikke egnet for ingen/begrenset loggføring. Spesielt vil den siste offentlige IP-en til brukeren bli lagret på serveren som brukes til å koble til, og den kan ikke fjernes innen en dag i henhold til vår nåværende personvernpolicy. På et senere tidspunkt vil vi sannsynligvis gjøre noen tilpasninger til kildekoden for å rense eller fjerne den sist brukte offentlige IP.

Standardinnstillingen i WireGuard er, som tidligere nevnt, å lagre tilkoblede IP-adresser for alltid, men dette blir forbigått av våre VPN-servere som sletter sensitiv informasjon etter tre minutter for frakoblede brukere.

AirVPN nevner:

Wireguard mangler dynamisk IP-adresseadministrasjon. Klienten må på forhånd tildeles en forhåndsdefinert VPN-IP-adresse som er unikt knyttet til nøkkelen på hver VPN-server. Virkningen for anonymiteten er katastrofal;

Vi er ikke enige i at bruk av statiske IP-adresser vil være katastrofalt. Som nevnt tidligere kan statiske IP-adresser i noen tilfeller føre til at brukere blir sporet. Nettlesertillegget vårt motvirker dette for tiden, og vår fremtidige klient vil gjøre det enda enklere for kunder å automatisk rotere IP-adresser og nøkler.

Sammendrag

Ved å bruke en VPN-tjeneste overfører du tilliten fra internettleverandøren din til VPN-leverandøren din (som forhåpentligvis er OVPN). Det er avgjørende at du bruker en VPN-tjeneste som er pålitelig, åpen om hvordan tjenesten drives, og som kan forklare hvilke skritt du har tatt for å beskytte din anonymitet og personvern..

Vi håper denne anmeldelsen har lykkes med å forklare hvordan OVPN sørger for integriteten til våre kunder når de kobler seg til VPN-serverne våre via WireGuard.

WireGuard® er et registrert varemerke for Jason A. Donenfeld.