De datorer som är köpta i höstas ifrån datortillverkaren Lenovo kan ha ett rootcertifikat installerat som heter Superfish. Detta certifikat tillhör produkten Superfish som är ett förinstallerat Adware. Syftet med Superfish är att kunna rikta annonser till användaren och detta sker genom att analysera bilder och text på hemsidor som du besöker.

Eftersom en programvara inte kan läsa av trafik som transporteras genom HTTPS så kan man installera ett rootcertifikat i datorn och sedan kan programvaran skriva ut giltiga certifikat till hemsidor. Eftersom programvaran har tillgång till de privata nycklarna och lösenordet så kan programvaran läsa av trafiken.

Detta innebär alltså att om du besöker en hemsida över HTTPS så är du inte trygg. Superfish kan läsa av denna trafik och eftersom rootcertifikatets huvudlösenord har knäckts så kan vem som helst sätta upp en hemsida med rootutgivaren Superfish och din webbläsare kommer visa att certifikatet är giltigt. Detta är även möjligt för Man-in-the-middle attacker.

Om du är uppkopplad mot OVPN så är du skyddad mot lokala attacker. Eftersom OVPN krypterar trafiken är det omöjligt att läsa av trafiken i samma nätverk. Men det är ändå möjligt att skriva ut certifikat till vilka domäner som helst som din dator i sin tur då visar som giltiga vilket ger en falsk bild utav säkerhet.

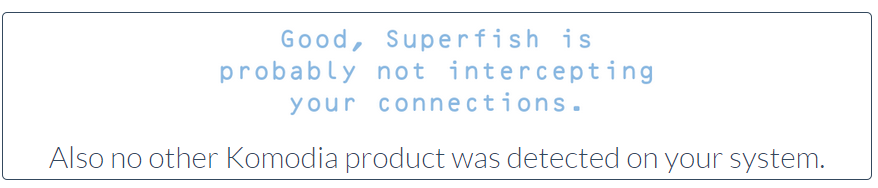

Vi ber er alla kontrollera så att ni inte har detta certifikat intsallerat genom att besöka följande hemsida: https://filippo.io/Badfish/. Ni behöver få ett följande resultat om ni inte är drabbade:

Vänligen testa alla era webbläsare och datorer. Om ni skulle vara drababde så kan ni ladda ner ett verktyg ifrån Lenovo som tar bort certifikatet: http://support.lenovo.com/us/en/product_security/superfish_uninstall

David Wibergh