OVPN hat WireGuard kürzlich in den USA, Göteborg, Sundsvall und Frankfurt als VPN-Protokoll eingeführt, da wir vom VPN-Protokoll beeindruckt sind und davon überzeugt sind, dass es mehrere Vorteile bietet. Unser Einsatz wird in den kommenden Wochen und Monaten fortgesetzt, bis alle VPN-Server ebenfalls WireGuard ausführen.

WireGuard führt bei Verwendung der modernen Verschlüsselungsalgorithmen Curve25519 und ChaCha20 häufig zu höheren Geschwindigkeiten und geringeren Latenzzeiten.

Es gibt mehrere wesentliche Unterschiede zwischen WireGuard und dem OpenVPN-Protokoll, das OVPN seit 2014 verwendet. Einige Unterschiede sind:

- Wie WireGuard Benutzer authentifiziert

- WireGuard ist ein neueres Protokoll und befindet sich noch in aktiver Entwicklung

- Statische IP-Adressen werden in WireGuard anstelle von dynamischen verwendet

- VPN-Server können keine Zertifikate gemeinsam nutzen (was bedeutet, dass Lastausgleich und Pool-Adressen nicht funktionieren).

Unterschiede zwischen OpenVPN & WireGuard

Lassen Sie uns die Unterschiede, die Konsequenzen und die Maßnahmen des OVPN zur Gewährleistung der Integrität unserer Kunden durchgehen.

Wie WireGuard Benutzer authentifiziert

OpenVPN kann Benutzername und Passwort als Authentifizierungsmethode verwenden, aber auch Zertifikate. Die OVPN-Implementierung von OpenVPN verwendet Anmeldedaten zur Authentifizierung von Benutzern.

WireGuard verwendet Schlüsselpaare, insbesondere einen privaten Schlüssel und einen öffentlichen Schlüssel. Der private Schlüssel ist privat und sollte niemals mit jemand anderem geteilt werden, aber der öffentliche Schlüssel ist das, was Ihr Gerät zur Authentifizierung mit unseren VPN-Servern verwendet und kann daher ein wenig als Benutzername angesehen werden.

Der öffentliche Schlüssel wird an unsere VPN-Server gesendet und dient neben der Authentifizierung auch zur Verschlüsselung des Datenverkehrs zwischen Ihrem Gerät und dem VPN-Server. Detaillierte Informationen hierzu finden Sie im WireGuard Whitepaper unter dem Abschnitt Cryptokey Routing.

WireGuard ist neu und befindet sich noch in aktiver Entwicklung

Bis vor kurzem erschien das Folgende auf der Webseite von WireGuard:

WireGuard ist noch nicht vollständig. Sie sollten sich nicht auf diesen Code verlassen. Er wurde noch keiner angemessenen Sicherheitsüberprüfung unterzogen, und das Protokoll kann sich noch ändern. Wir arbeiten immer noch auf eine stabile Version 1.0 hin, aber diese Zeit ist noch nicht gekommen.

Die Warnung wurde entfernt und WireGuard wird in Linux Kernel 5.6 aufgenommen, was eine sehr große Neuigkeit ist, da es ein klares Zeichen dafür ist, dass WireGuard stabil und sicher ist.

Statische IP-Adressen werden anstelle von dynamischen verwendet

Gegenwärtig verlangt WireGuard, dass jedem Schlüsselpaar (das als Gerät betrachtet werden kann) eine statische interne IP-Adresse zugewiesen wird. Dies funktioniert ohne Probleme bei kleineren Installationen, kann aber schnell komplex werden, wenn Zehntausende von Kunden eine Verbindung herstellen müssen. Die Entwicklung eines Modells namens wg-dynamic ist im Gange, aber es ist noch nicht abgeschlossen.

Wir stimmen mit dem Entwicklungsteam von WireGuard überein, dass die Verwendung statischer IP-Adressen kein großes Problem darstellt, solange sie gut verwaltet wird oder wie sie schreiben:

Da ein Server jeden öffentlichen Schlüssel seiner Clients im Voraus kennen muss, ist es nicht lächerlich, diesem Client gleichzeitig eine eindeutige link-lokale IP-Adresse zuzuweisen.

Die VPN-Server können keine Zertifikate gemeinsam nutzen.

So wie die Benutzer ein Schlüsselpaar erzeugen, so erzeugen auch die VPN-Server ein Schlüsselpaar. Jeder VPN-Server hat sowohl einen öffentlichen als auch einen privaten Schlüssel. Die WireGuard-Konfigurationsdateien enthalten die öffentlichen Schlüssel, über die unsere VPN-Server verfügen.

Da jeder VPN-Server ein eigenes Schlüsselpaar benötigt, ist es nicht möglich, eine Konfigurationsdatei zu erstellen, die eine Verbindung zu mehreren verschiedenen VPN-Servern herstellen kann. Jede Konfigurationsdatei kann nur verwendet werden, um eine Verbindung zu einem bestimmten VPN-Server herzustellen. Aus diesem Grund listet der OVPN-Konfigurationsgenerator für WireGuard alle VPN-Server getrennt auf, statt einer einzigen Konfigurationsdatei pro Region.

WireGuard aus Sicht der Integrität

WireGuard wurde nicht im Hinblick auf Anonymität entwickelt. Aber das Gleiche gilt für OpenVPN, weshalb OVPN mehrere Änderungen vorgenommen hat, um die Integrität unserer Kunden zu gewährleisten, wenn sie sich mit unseren OpenVPN-Servern verbinden.

Gegenwärtig sind uns drei Probleme im Zusammenhang mit WireGuard bekannt. Möglicherweise gibt es noch mehr, oder es könnten in Zukunft neue hinzukommen, da sich WireGuard noch in der aktiven Entwicklung befindet.

Die IP-Adressen der Kunden werden für immer im Speicher des VPN-Servers gespeichert.

Auf unseren VPN-Servern können wir die folgenden Informationen für angeschlossene Geräte sehen:

peer: W+8RzDtH8PZ970K78BL48xwTq1UlFrNWPo0C7/OFugQ=

endpoint: 217.64.148.10:19223

allowed ips: 172.18.13.3/32, fd00:0:1337:cafe:1111:1111:d4b9:b6dc/128

latest handshake: 17 hours, 31 minutes, 2 seconds ago

transfer: 13.45 MiB received, 62.14 MiB sent

WireGuard ordnet die IP-Adresse des Kunden (Endpunkt) dem öffentlichen Schlüssel (Peer) zu. Alle VPN-Protokolle tun dies, sonst wüsste der VPN-Server nicht, wohin die verschlüsselten Pakete gesendet werden sollen. Der Unterschied besteht darin, dass WireGuard die IP-Adressen der Kunden nicht löscht, wenn diese nicht mehr aktiv sind, sondern diese Informationen werden für immer im Speicher des VPN-Servers gespeichert.

Um hier Abhilfe zu schaffen, haben wir unsere VPN-Server so programmiert, dass die Benutzerinformationen nicht für immer im Speicher des VPN-Servers gespeichert werden. Benutzer, bei denen in den letzten drei Minuten kein Schlüsselaustausch stattgefunden hat, werden entfernt, was bedeutet, dass wir so wenig Informationen wie möglich haben:

peer: W+8RzDtH8PZ970K78BL48xwTq1UlFrNWPo0C7/OFugQ=

allowed ips: 172.18.13.3/32, fd00:0:1337:cafe:1111:1111:d4b9:b6dc/128

Infolgedessen kann OVPN nicht mehr sehen, wann unsere Kunden das letzte Mal angeschlossen wurden, oder die IP-Adressen unserer Kunden. Unsere WireGuard VPN-Server enthalten daher so wenig Informationen wie möglich, um sicherzustellen, dass WireGuard funktioniert.

WireGuard weist keine dynamischen IP-Adressen zu

Wie bereits erwähnt, verlangt WireGuard, dass statische IP-Adressen verwendet werden.

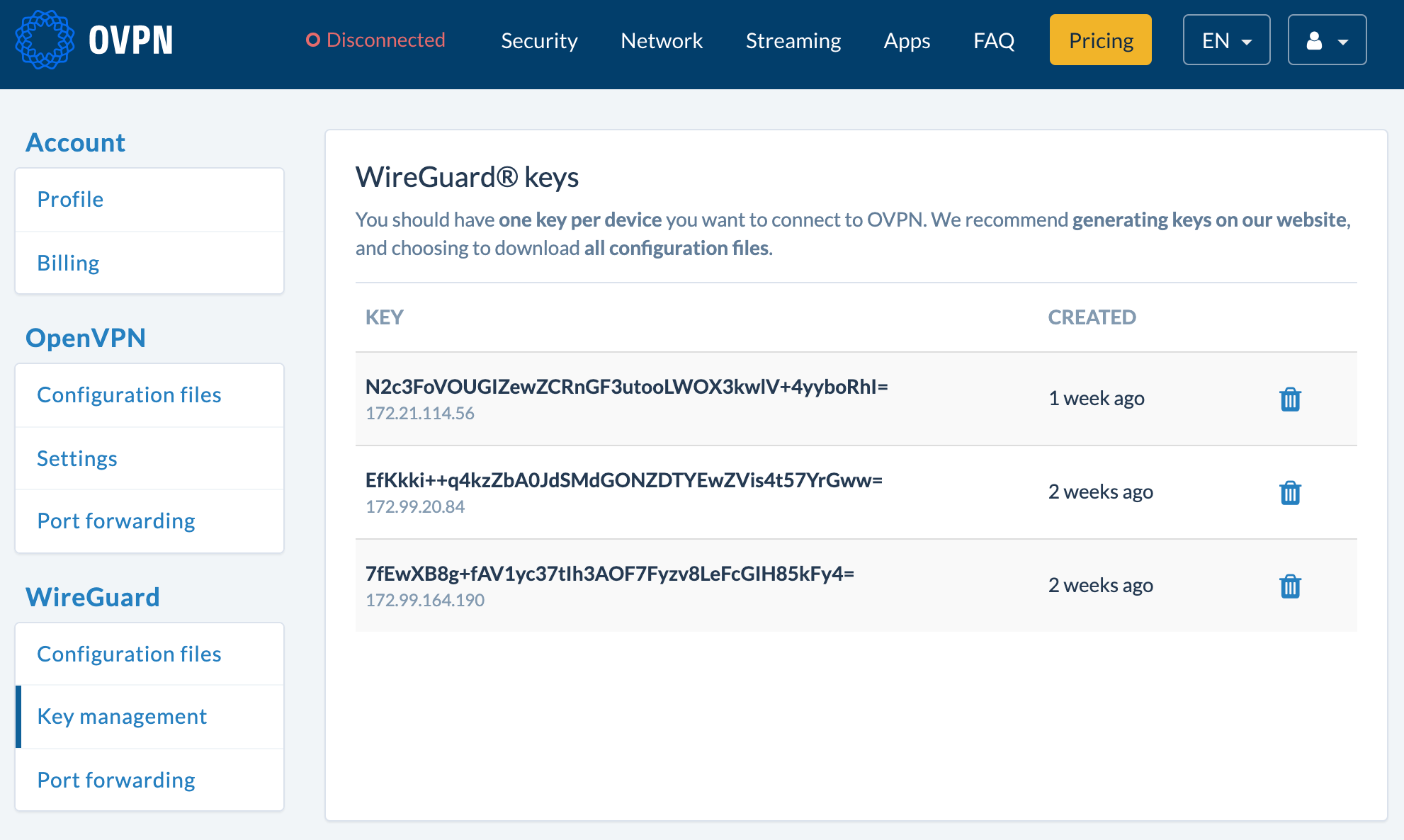

OVPN hat dies durch unseren Konfigurationsgenerator WireGuard gelöst. Wenn Schlüssel generiert werden oder ein öffentlicher Schlüssel eingefügt wird, weisen wir dem Schlüsselpaar automatisch eine interne statische IP-Adresse zu. Es ist möglich, dies auf der Registerkarte Schlüsselverwaltung für Ihr Konto zu sehen:

Wenn die Konfigurationsdateien heruntergeladen werden, wird die IP-Adresse aufgenommen und automatisch reserviert und mit dem öffentlichen Schlüssel an alle VPN-Server gesendet.

Ohne dynamische IP-Adressen können Benutzer unter bestimmten Umständen zurückverfolgt werden

Eine interne IP-Adresse sollte niemals im Internet sichtbar sein. WebRTC kann jedoch die interne IP-Adresse durchsickern lassen, weshalb unsere Browsererweiterung diese Funktionalität im WebRTC blockiert.

Sie können testen, ob Sie irgendwelche WebRTC-Lecks haben. Der WebRTC-Test wird jedes Mal, wenn Sie das Dashboard besuchen, automatisch ausgeführt, ebenso wie ein DNS-Leak-Test.

Wenn jedoch die interne IP-Adresse im Internet sichtbar ist und sich nie ändert, könnte sie unter bestimmten Umständen die Rückverfolgung von Benutzern ermöglichen.

Zusätzlich zur Blockierung von WebRTC ist es möglich, das Problem durch rotierende IP-Adressen zu neutralisieren. Um IP-Adressen zu rotieren, müssen Sie derzeit den bestehenden WireGuard-Schlüssel aus Ihrem Profil entfernen und einen neuen Schlüssel generieren, da Ihnen auch eine neue interne IP-Adresse zugewiesen wird.

Wenn WireGuard in den kundenspezifischen Desktop-Client des OVPN integriert wird, werden wir die Unterstützung für rotierende Schlüssel - und damit auch IP-Adressen - automatisch alle sieben Tage einbauen. Wir gehen derzeit davon aus, dass die Integration von WireGuard bis zum Sommer abgeschlossen sein wird.

Was einige VPN-Anbieter fälschlicherweise über WireGuard sagen

OVPN ist nicht der einzige VPN-Dienst, auf dem WireGuard läuft, es gibt auch noch einige andere. Einige VPN-Dienste haben jedoch ausdrücklich erklärt, dass sie WireGuard aufgrund einiger Dinge nicht nutzen werden.

Perfect Privacy schreibt:

WireGuard hat keine dynamische Adressverwaltung, die Client-Adressen sind fest vorgegeben. Das bedeutet, dass wir jedes aktive Gerät unserer Kunden registrieren und die statischen IP-Adressen auf jedem unserer VPN-Server zuweisen müssten. Darüber hinaus müssten wir für jedes Gerät den letzten Login-Zeitstempel speichern, um ungenutzte IP-Adressen zurückzugewinnen. Unsere Benutzer wären dann nach einigen Wochen nicht mehr in der Lage, Ihre Geräte anzuschließen, weil die Adressen neu zugewiesen worden wären.

Sie behaupten, dass sie einen Zeitstempel für die letzte Verbindung jedes Kunden speichern müssen, um die IP-Adressen "wiederherstellen" zu können. Wir verstehen ihre Argumentation dahinter nicht, da dies überhaupt nicht erforderlich ist.

Wir weisen unseren Kunden eine zufällige IP-Adresse im Bereich 172.16.0.0.0/12 zu, was bedeutet, dass wir über etwa eine Million mögliche IP-Adressen verfügen, die zugewiesen werden können. Das ist mehr als genug, um unseren Bedarf zu decken. Es muss überhaupt kein Zeitstempel erstellt werden, um IP-Adressen "zurückzufordern".

VPN.ac erwähnt:

WireGuard ist nicht für nicht-/eingeschränkte Protokollierungsrichtlinien geeignet. Insbesondere würde die letzte öffentliche IP des Benutzers auf dem Server gespeichert, zu dem die Verbindung hergestellt wurde, und sie kann gemäß unserer aktuellen Datenschutzrichtlinie nicht innerhalb eines Tages entfernt werden. Zu einem späteren Zeitpunkt werden wir wahrscheinlich einige Änderungen am Quellcode vornehmen, um die letzte verwendete öffentliche IP zu bereinigen oder zu entfernen.

Die Standardeinstellung in WireGuard ist, wie bereits erwähnt, angeschlossene IP-Adressen für immer zu speichern, aber dies wird von unseren VPN-Servern umgangen, die bei nicht verbundenen Benutzern sensible Informationen nach drei Minuten löschen.

AirVPN erwähnt:

Wireguard fehlt die dynamische Verwaltung von IP-Adressen. Dem Client muss im Voraus eine vordefinierte VPN-IP-Adresse zugewiesen werden, die auf jedem VPN-Server eindeutig mit seinem Schlüssel verknüpft ist. Die Auswirkungen auf die Anonymitätsschicht sind katastrophal;

Wir sind nicht der Meinung, dass die Verwendung statischer IP-Adressen katastrophal wäre. Wie bereits erwähnt, können statische IP-Adressen unter bestimmten Umständen dazu führen, dass Benutzer zurückverfolgt werden können. Unser Browser-Add-on wirkt dem gegenwärtig entgegen, und unser zukünftiger Client wird es den Kunden noch einfacher machen, IP-Adressen und Schlüssel automatisch zu rotieren.

Zusammenfassung

Durch die Nutzung eines VPN-Dienstes übertragen Sie das Vertrauen von Ihrem Internet-Provider auf Ihren VPN-Provider (der hoffentlich OVPN ist). Es ist von entscheidender Bedeutung, dass Sie einen VPN-Dienst nutzen, der zuverlässig und transparent ist, wie der Dienst betrieben wird, und der erklären kann, welche Schritte unternommen wurden, um Ihre Anonymität und Ihre Privatsphäre zu schützen.

Wir hoffen, dass diese Überprüfung erfolgreich war und erklärt hat, wie OVPN die Integrität unserer Kunden gewährleistet, wenn sie sich über WireGuard mit unseren VPN-Servern verbinden.

WireGuard® ist ein eingetragenes Warenzeichen von Jason A. Donenfeld.